Student: Christoph Lagger

Betreuer: Peter Schartner

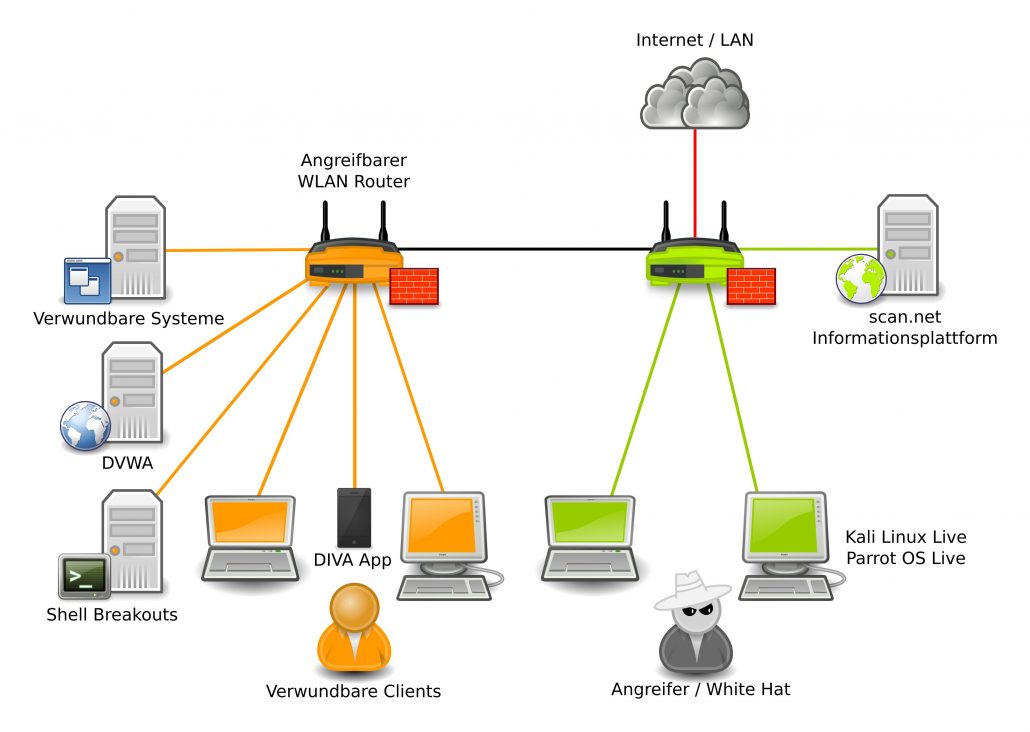

Unfälle im alpinen Gelände, sei es im Sommer bei Wanderungen oder im Winter beim Ski-Touren gehen, passieren unglücklicherweise täglich. Neben der bekannten und standardisierten Sicherheitsausrüstung (z.B. Lawinen Pieps) trägt auch jeder ein Smartphone mit sich welches mit mehreren Sensoren (wie z.B. Beschleunigungssensor und Gyroscope) ausgestattet ist. Zeit spielt bei Unfällen immer eine kritische Rolle, daher könnte eine genaue und wichtige Erkennung dieser Ereignisse (in Form einer mobilen Applikation) die Rettungskette automatisch in Gang setzen und bei Rettungseinsätzen unterstützen. In dieser Arbeit verwenden wir Machine Learning um Bewegungsprofile oder Aktivitäten wie zB. Aufwärts/Abwärts gehen, Abwärts Ski-Fahren, Pause oder im schlimmsten Fall eine Notfall Situation zu erkennen. Ein großes Datenset von Bewegungsprofilen (7 days, 19 hours, 21 minutes and 22 seconds) von allen verfügbaren Smartphone Sensoren wurde während den Aktivitäten im alpinen Geländer aufgenommen. Die Bewegungsprofile wurden analysiert und ein umfangreiches Trainings Datenset erstellt. Das Ziel war es die beste Kombination von Sensoren, Algorithmen, Features und Sliding Window Parametern zu finden um eine genaue Erkennung zu erreichen. Dazu wurde ein Framework entwickelt um automatisiert eine Vielzahl an Experimenten durchführen und mittels 10-Fold Cross Validation vergleichen zu können. Weiters kann man die Bewegungsdaten sowie die Ergebnisse der Simulationen visualisieren. Die Ergebnisse der Experimente sowie die der Simulationen zeigten das der Random Forest Algorithmus mit den Gyroscope und Magnetometer Daten in Kombination mit einem 4-Sekunden Sliding Window und einer Überlappung von 20% unter der Verwendung der Features Root Mean Square, Mean, Signal Vector Magnitude, Energy, Variance, und Standard Deviation einen vielversprechenden F-Measure von 0.975 aufweist.

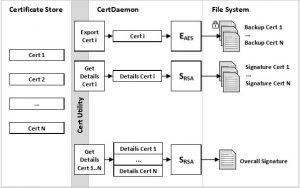

Abbildung 1: Schlüsselaktivitäten und die zugehörige Simulation unter Verwendung der vielversprechendsten Algorithmen, Sensoren, Features und Sliding Window Parametern. (Blau=Pause, Grün=Bewegung OK, Rot=Unfall)